進化するDDoS攻撃への備えとは?企業の包括的対策のポイントを解説

課題解決のためのノウハウ

年々巧妙化・深刻化するサイバー攻撃の脅威。企業のデジタル環境が拡大するなか、サイバー攻撃は企業の存続にも関わる重大なリスクとなっています。情報処理推進機構(IPA)の「情報セキュリティ10大脅威2025」でもランサム攻撃による被害の脅威と、サプライチェーンや委託先を狙った攻撃の脅威が3 年連続で1位と2位に選出されるなど、その対策は喫緊の課題といえます。本記事では、情報システム部門として知っておくべき基礎知識から具体的な対策まで、実務的な観点で解説します。

参照:情報セキュリティ10大脅威2025|独立行政法人情報処理推進機構(IPA)

インターネットの普及とデジタル化の加速により、企業は様々なサイバー攻撃のリスクにさらされています。ここでは、サイバー攻撃の基本的な概念から、その仕組みやリスクまでを解説します。

サイバー攻撃とは、ネットワークを通じて企業や個人のシステムに対して行われる不正アクセスや攻撃行為を指します。その形態は多岐にわたり、年々巧妙化が進んでいます。最も一般的なのは、企業の機密情報や個人情報を標的としたデータの改ざんや窃取です。また近年では、システムを人質に取って復旧と引き換えに金銭を要求するケースや、従業員による意図的な情報持ち出しなども後を絶たない状況にあります。

一般的なサイバー攻撃は、以下のような段階を経て実行されます。

企業のデジタルトランスフォーメーション(DX)が加速する中、サイバー攻撃のリスクは急速に拡大しています。特にテレワークの普及により、社内システムへの外部からのアクセスが日常的になったことで、新たな脆弱性が生まれています。また、クラウドサービスの活用やIoTデバイスの導入により、管理すべきセキュリティの範囲は従来の社内システムから大きく広がっています。さらに、取引先とのデータ連携の増加に伴い、サプライチェーン全体でのセキュリティ確保が主な課題となっているといえるでしょう。

サイバー攻撃は年々進化し、その手法も巧妙化しています。特に近年は、AIを活用した高度な攻撃や、サプライチェーンの弱点を突く攻撃が増加しています。ここでは、最新の動向と今後の予測について解説します。

国立研究開発法人情報通信研究機構(NICT)の「NICTER観測レポート2024」によると、2023年に観測されたサイバー攻撃関連の通信は、1IPアドレスあたりの年間総観測パケット数が約226万パケットでした。2022年の約183万パケットから約23.5%増加しており、サイバー攻撃の増加傾向が続いていることがわかります。また、内閣サイバーセキュリティセンター(NISC)の「サイバーセキュリティ2024」によると、2023年には、国家によるサイバー攻撃の巧妙化・高度化、サプライチェーンリスクやランサムウェアを通じた政府機関や重要インフラ企業への攻撃の増加、ゼロデイ攻撃や生成AIの普及に伴うリスクなど、新たな脅威が増加しました。これらの情報から、サイバー攻撃の手法はますます多様化・巧妙化しており、企業や組織は、最新の脅威情報に基づいた対策を講じる必要があることが分かります。

参照:NICTER観測レポート2024|国立研究開発法人情報通信研究機構(NICT)

サイバーセキュリティ2024|内閣サイバーセキュリティセンター(NISC)

現在確認されている主な攻撃の特徴について説明します。

サイバー攻撃は今後さらに高度化が進むと予測されています。特にAI技術の発展により、攻撃者側の自動化・効率化が進む一方、防御側でもAIを活用した対策の高度化が進むと考えられます。このような状況を踏まえ、従来の境界防御だけでなく、ゼロトラストセキュリティの考え方が注目されています。すべてのアクセスを信頼せず、常時検証を行う新しいセキュリティモデルへの移行が、今後の主要な対策方針となるでしょう。

サイバー攻撃の最新動向については、以下の資料で詳しく説明しています。

サイバー攻撃は様々な目的で、多様な対象に対して行われます。攻撃対象となる組織の特徴や、攻撃者の目的を理解することは、効果的な対策を講じる上で欠かせません。

サイバー攻撃の標的となる組織には、規模や業種によって特徴的なパターンが見られます。大企業では知的財産や顧客情報の窃取を目的とした標的型攻撃が多く、中小企業ではランサムウェアによる金銭詐取が多発しています。特に重要インフラを担う組織や金融機関は、その社会的影響力の大きさから標的にされやすい傾向があります。

特に狙われやすい組織の特徴として、以下が挙げられます。

サイバー攻撃の目的は、大きく以下の4つに分類されます。

サイバー攻撃には多様な手法があり、それぞれ固有の特徴や対策が必要です。ここでは、代表的な攻撃手法について、技術的な観点を含めて詳しく解説します。

システムを直接標的とする攻撃手法の中で、最も警戒すべきなのがマルウェアを使用した攻撃です。マルウェアとは「Malicious Software(悪意のあるソフトウェア)」の略称で、コンピュータに害を及ぼす目的で作成された不正プログラムの総称です。現在、特に警戒が必要な攻撃には以下のようなものがあります。

企業のネットワーク環境を標的とした攻撃は、事業活動に重大な影響を及ぼす可能性があります。特に近年はリモートワークの普及により、従来の社内ネットワーク境界が曖昧になったことで新たな脆弱性が生じています。

技術的な対策では防ぎきれない、人間の心理や行動の特性を利用する攻撃です。これらの攻撃は最新のセキュリティ技術をすり抜け、直接的に人間の判断ミスを誘発するため、技術的対策と人的対策の両面からの防御が必要です。

正規のアクセス権限を持つ者による攻撃は、検知や防御が特に困難です。外部からの攻撃と比較して発見が遅れることが多く、被害の規模も大きくなる傾向があります。

ランサムウェアによる被害とその対策について、詳しくは「ランサムウェアの感染経路とは?被害に遭わないために知っておきたい対策のポイント」をご覧ください。

サイバー攻撃による被害は、業種や規模を問わず多くの企業で発生しています。ここでは、実際の被害事例を基に、攻撃の実態と教訓を解説します。

サイバー攻撃から組織を守るためには、技術・組織・人材の三位一体での取り組みが必要です。ここでは、あらゆる企業で実施すべき基本的な対策について解説します。

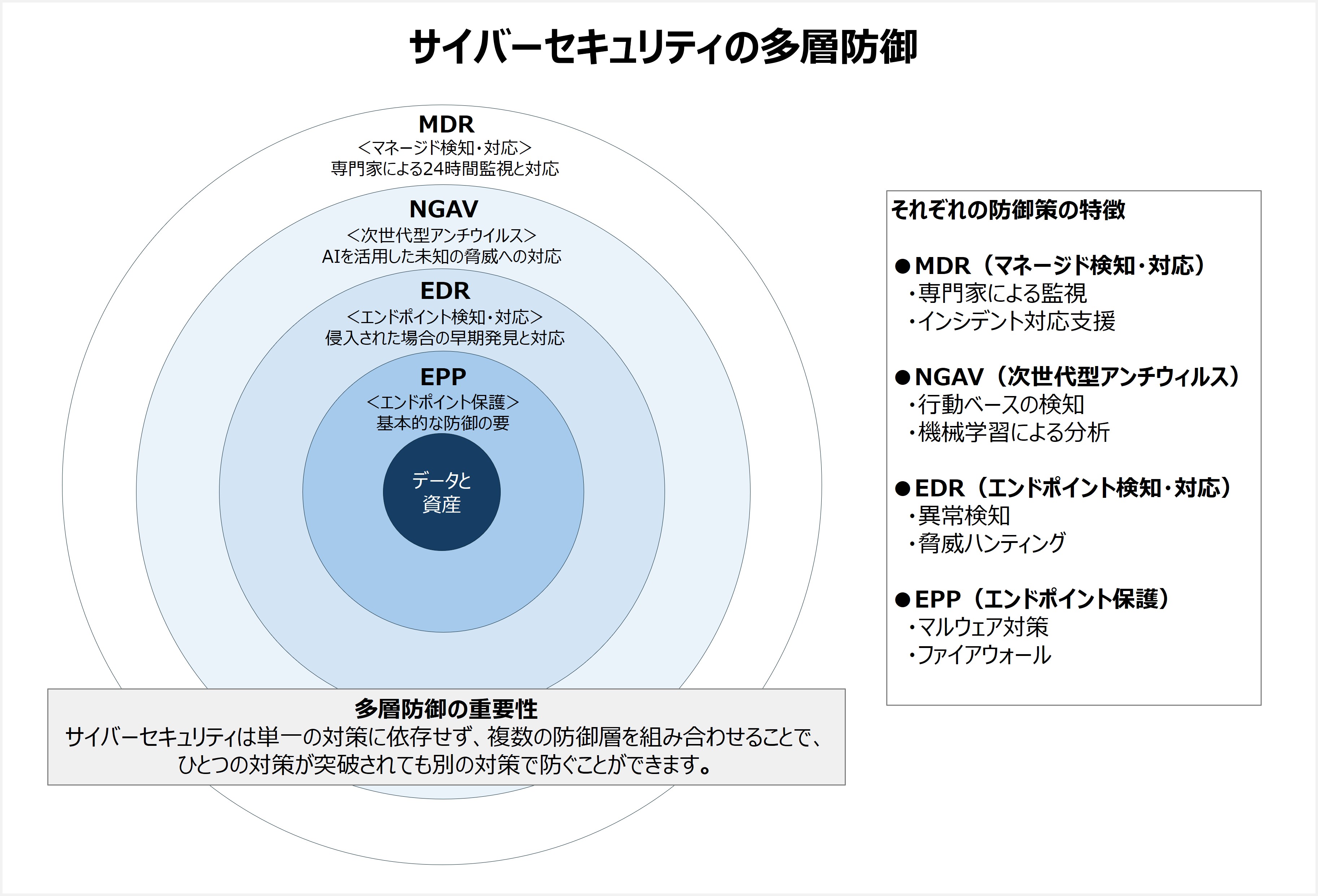

現代のサイバー攻撃に対しては、複数の防御策を組み合わせた多層的な対策が必要です。単一の対策に依存するのではなく、防御の層を重ねることで、一つの対策が突破されても別の対策で防ぐという考え方が注目されています。

また、基本的な対策としては以下も不可欠です。

技術的な対策と並んで注力すべきなのが、企業・組織全体でのセキュリティ対策です。セキュリティは技術部門だけの問題ではなく、全社的な課題として取り組む必要があります。

最近の攻撃動向から、取引先を含めたセキュリティ対策の実施が欠かせなくなっています。自社のセキュリティレベルが高くても、取引先を経由した攻撃には脆弱であるケースが多く、サプライチェーン全体でのセキュリティ強化が必要です。特に以下の点に注意が必要です。

基本的な対策に加え、システムの構成や運用形態に応じた適切な対策の選択が不可欠です。ここでは、代表的なシステム環境として「クラウド環境」「オンプレミス環境」「ハイブリッド環境」を取り上げ、それぞれの特性に応じたセキュリティ対策のポイントを解説します。業界や企業規模によって最適な環境は異なりますが、それぞれの特徴を理解し、自社の状況に合わせた対策を講じることが大切です。

クラウドサービスを中心にシステムを構築している環境では、従来型のセキュリティ対策に加え、クラウド特有のリスクへの対応が必要です。クラウドの特性を理解し、責任共有モデルに基づいた適切な対策が求められます。

自社でサーバーやネットワークを保有・管理し、社内にシステムを構築している場合は、以下の対策に注力する必要があります。物理的な管理と論理的なセキュリティの両面からの防御が求められます。

クラウドとオンプレミスを組み合わせたハイブリッド環境では、両者の特性を踏まえた統合的な対策が求められます。異なる環境間でのセキュリティレベルの統一と、環境間の接続部分のセキュリティ確保が課題となります。

サイバー攻撃は年々巧妙化し、その手法も多様化しています。特に近年は、テレワークの普及やデジタル化の加速により、従来の境界型セキュリティだけでは十分な対策とは言えない状況となっています。

効果的なセキュリティ対策の実現には、技術、運用、人材の三位一体での取り組みが不可欠です。技術面では、EPPによる入口対策、EDRによる内部対策、NGAVによる未知の脅威への対応など、複数の防御策を組み合わせた多層防御の構築が必要です。これに加えて、セキュリティパッチの適用やログの監視といった基本的な運用対策を確実に実施し、インシデント発生時の対応手順を明確化することで、実効性のある体制を構築できます。

特に忘れてはならないのが、従業員一人一人のセキュリティ意識の向上です。いかに優れた技術的対策を講じていても、利用する人々の理解と協力がなければ、その効果を十分に発揮することはできません。定期的な教育・訓練を通じて、組織全体でセキュリティリスクへの理解を深めることが、総合的な対策の基盤となります。

STNetでは、お客さまのビジネスを守るための包括的なセキュリティソリューションを提供しています。24時間365日の監視体制と、経験豊富な技術者による支援により、安全なシステム運用を実現します。国内最高水準のデータセンター「Powerico(パワリコ)」を基盤に、IaaS型の国産クラウドサービス「STクラウド サーバーサービス[FLEXタイプ]」を通じて、オンプレミス環境からクラウド環境まで、お客さまのシステム構成に最適なセキュリティ対策を提案し、ビジネスの継続性を支援します。セキュリティ対策でお困りの際は、ぜひご相談ください。

一般的なパブリッククラウドサービスの手軽さに加え、サーバー基盤構築に重要な「安心感」と「自由度」を兼ね備えた新しいクラウドサービスです。

セキュリティのプロがネットワークシステムを24時間365日監視し、脅威への対応を実施します。